Getty Images

Vienas iš plačiausiai naudojamų tinklo protokolų tapo pažeidžiamas naujai aptiktai atakai, kuri gali leisti priešininkams kontroliuoti daugybę aplinkų, įskaitant pramoninius valdiklius, ryšių paslaugas, interneto paslaugų teikėjus ir visų tipų įmonių tinklus.

Nuotolinio autentifikavimo vartotojo paslaugos santrumpa, spindulys RADIUS datuojamas kompiuterinio interneto ir tinklo prieigos per viešuosius telefono tinklus laikais. Nuo to laiko tai išliko de facto lengvo autentifikavimo standartu ir palaikoma visuose per pastaruosius du dešimtmečius pristatytuose jungikliuose, maršrutizatoriuose, prieigos taškuose ir VPN koncentratoriuose. Nepaisant ankstyvos ištakos, RADIUS išlieka esminiu elementu valdant kliento ir serverio sąveiką, siekiant:

- Prieiga prie VPN

- DSL ir šviesolaidinis ryšys, kurį teikia IPT,

- „Wi-Fi“ ir 802.1X autentifikavimas

- Korinio ryšio tarptinklinis ryšys 2G ir 3G

- 5G duomenų tinklo pavadinimo autentifikavimas

- Nešiojamasis duomenų iškrovimas

- Autentifikavimas naudojant privačių prieigos taškų pavadinimus, kad mobilieji įrenginiai būtų prijungti prie įmonės tinklų

- Ypatingos infrastruktūros valdymo įrenginių autentifikavimas

- Eduroam ir OpenRoaming Wi-Fi

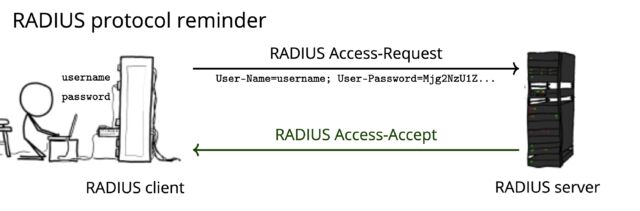

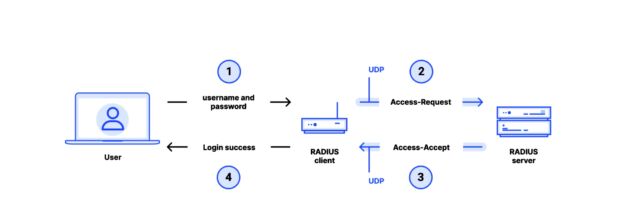

RADIUS užtikrina sklandžią sąveiką tarp klientų – dažniausiai maršrutizatorių, jungiklių ar kitų įrenginių, suteikiančių prieigą prie tinklo – ir centrinio RADIUS serverio, kuris veikia kaip vartotojo autentifikavimo ir prieigos politikos vartai. RADIUS tikslas – teikti centralizuotą autentifikavimą, autorizavimą ir apskaitos valdymą nuotoliniams prisijungimams.

Protokolą 1991 metais sukūrė įmonė, žinoma kaip Livingston Enterprises. 1997 m. Interneto inžinerijos darbo grupė tai padarė Oficialus standartastai buvo Atnaujinta Po trijų metų. Nors yra pasiūlymo dėl RADIUS srauto siuntimo per TLS šifruotą seansą projektą, kurį palaiko kai kurie pardavėjai, daugelis įrenginių, naudojančių protokolą, siunčia paketus tik paprastu tekstu per Vartotojo duomenų protokolas (Vartotojo žemėlapio protokolas).

XKCD

Goldberg ir kt.

Ar tikrai norite sukurti savo autentifikavimą naudodami MD5?

Nuo 1994 m. RADIUS rėmėsi improvizuotu ir vietiniu naudojimu MD5 maišos funkcijaPirmą kartą jis buvo sukurtas 1991 m Jis yra akredituotas IETF 1992 m. MD5 buvo tuo metu populiari maišos funkcija, skirta sukurti vadinamuosius „pranešimų santraukas“, kurie atsitiktinę įvestį, pvz., skaičių, tekstą ar dvejetainį failą, susieja su fiksuoto ilgio 16 baitų išvestimi.

Naudojant kriptografinės maišos funkciją, užpuolikui turėtų būti neįmanoma skaičiuoti dviejų įvesčių, atitinkančių tą pačią išvestį. Deja, pasirodė, kad MD5 buvo pagrįstas silpnu dizainu: po kelerių metų atsirado požymių, kad ši funkcija gali būti labiau pažeidžiama, nei manyta iš pradžių, užpuolikų sukeltiems susidūrimams, o tai lemtinga klaida, dėl kurios užpuolikas galėjo sukurti dvi skirtingas įvestis. identiški išėjimai. Šie įtarimai buvo oficialiai patvirtinti popierius Ją 2004 m. paskelbė mokslininkai Xiaoyun Wang ir Hongbo Yu, o 2004 m. tyrimai Straipsnis buvo išleistas po trejų metų.

Naujausiame dokumente, kurį 2007 m. paskelbė mokslininkai Markas Stevensas, Arjenas Leenstra ir Benny de Wijeris, buvo aprašytas susidūrimas su pasirinktu priešdėliu – susidūrimo tipas, atsirandantis dėl dviejų užpuoliko pasirinktų pranešimų, kurie kartu su dviem pranešimais. papildomų pranešimų, sukurkite tą patį maišą. Tai reiškia, kad priešas laisvai pasirenka du skirtingus įvesties priešdėlius 𝑃 ir 𝑃′ iš atsitiktinio turinio, o sujungus su dviem kruopščiai suderintomis priesagomis 𝑆 ir 𝑆′, kurios primena atsitiktinę nesąmonę, sukuria tą pačią maišą. Matematiniame žymėjime toks susidūrimas rašomas pasirinktu priešdėliu kaip 𝐻(𝑃‖𝑆)=𝐻(𝑃′‖𝑆′). Šio tipo susidūrimo ataka yra daug galingesnė, nes ji suteikia užpuolikui laisvę kurti labai pritaikytas klastotes.

Siekdami iliustruoti atakos praktiškumą ir niokojančias pasekmes, Stevensas, Lenstra ir de Wijer panaudojo ją kurdami dvi kriptografines sistemas. X.509 Sertifikatai, generuojantys tą patį MD5 parašą, bet su skirtingais viešaisiais raktais ir skirtingais skiriamųjų vardų laukais. Dėl šio susidūrimo sertifikavimo institucija, ketinanti pasirašyti vieno domeno sertifikatą, gali nesąmoningai pasirašyti sertifikatą visiškai kitam, kenkėjiškam domenui.

2008 m. mokslininkų komanda, kurioje dalyvavo Stevensas, Lenstra ir De Wijer, parodė, kaip pasirinkta priešdėlio ataka prieš MD5 leido jiems sukurti nesąžiningą sertifikatų instituciją, kuri galėtų generuoti TLS sertifikatus, kuriais galėtų pasitikėti visos pagrindinės naršyklės. Pagrindinis atakos komponentas yra programa, vadinama Hashclash, kurią sukūrė mokslininkai. Nuo tada „Hashclash“ buvo prieinamas visuomenei.

Nepaisant neginčijamo MD5 išnykimo, ši funkcija buvo plačiai naudojama daugelį metų. MD5 buvo atsisakyta rimtai iki 2012 m., kai buvo aptikta, kad kenkėjiška programa, žinoma kaip Flame, kurią, kaip teigiama, kartu sukūrė Izraelio ir JAV vyriausybės, panaudojo pasirinktą priešdėlio ataką, kad suklastotų MD5 pagrindu sukurtą kodo parašą. naudojant Microsoft Windows naujinimo mechanizmą. „Flame“ naudojo susidūrimo įgalintą klastotę, kad užgrobtų atnaujinimo mechanizmą, kad kenkėjiška programa galėtų plisti iš vieno įrenginio į kitą užkrėstame tinkle.

Praėjus daugiau nei 12 metų po to, kai buvo aptikta niokojanti „Flame“ žala, ir praėjus dviem dešimtmečiams po to, kai buvo patvirtintas jos pažeidžiamumas, MD5 virusas sugriovė kitą plačiai paplitusią technologiją, kuri priešinosi įprastai išminčiai atsisakyti maišos schemos – RADIUS protokolą, kurį palaiko aparatinė įranga. arba programinė įranga 86 Bent jau kita įmonė. Rezultatas yra „Blast RADIUS“ – sudėtinga ataka, leidžianti užpuolikui, turinčiam aktyvią priešo poziciją viduryje, pasiekti įrenginius, kurie naudoja RADIUS, kad patikrintų savo tapatybę serveryje.

„Nuostabu, kad per pastaruosius du dešimtmečius, kai Wangas ir kiti pademonstravo MD5 maišos susidūrimus 2004 m., RADIUS nebuvo atnaujintas, kad būtų pašalintas MD5“, – rašė Blast RADIUS tyrimų grupė. popierius Paskelbta antradienį su pavadinimu RADIUS/UDP laikomas kenkėjišku„Tiesą sakant, atrodo, kad RADIUS buvo mažai ištirtas dėl saugumo, atsižvelgiant į jo paplitimą šiuolaikiniuose tinkluose.

Straipsnio leidyba derinama su ne mažiau kaip 90 pardavėjų, kurių prekėms gresia pavojus, saugos biuleteniais. Daugelį leidimų lydi pataisymai, kurie įgyvendina trumpalaikius pataisymus, o pramonės inžinierių darbo grupė formuoja ilgalaikius sprendimus. Visi, naudojantys aparatinę ar programinę įrangą, kurioje yra RADIUS, turėtų perskaityti techninę informaciją, pateiktą vėliau šiame įraše, ir patikrinti gamintoją, ar nėra saugos instrukcijų.

“Organizatorius. Rašytojas. Blogio kavos vėpla. Bendras maisto evangelistas. Visą gyvenimą alaus gerbėjas. Verslininkas.”

/cdn.vox-cdn.com/assets/4286037/IMG_8743_-_Version_2__1_.jpg)